รูปที่ 1 แสดงหน้าแรกของเว็บไซต์ firefox ของจริง

รูปที่ 2 แสดงผลการค้นหาด้วยกูเกิล

รูปที่ 3 แสดงการเข้าถึงเว็บ www.firefox7.org

การวิเคราะห์เพิ่มเติม

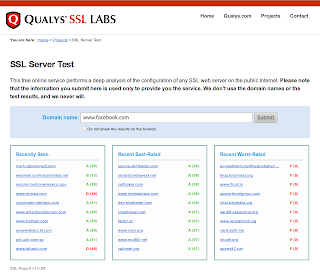

มาลองดูรายละเอียดของเว็บไซต์นี้ เมื่อลองหาจาก Whois ก็จะพบข้อมูลของผู้จดทะเบียนใช้โดเมนนี้ คือนาย Xiaojuan Zhang จดทะเบียนเมื่อวันที่ 22 พฤษภาคม 2554 ดังรูปที่ 4 จากนั้นก็ลองหาข้อมูลของหน้าเว็บ www.firefox7.org ดู ก็พบว่าเซิร์ฟเวอร์นี้รันด้วย Apache บนระบบปฏิบัติการลีนุกซ์ มีหมายเลขไอพีแอดเดรสที่ 97.74.182.149 อัพเดตข้อมูลล่าสุดวันที่ 29 กันยายน 2554

ดังรูปที่ 5

รูปที่ 4 แสดงผลการค้นหาข้อมูลของเจ้าของเครื่อง

รูปที่ 5 การค้นหาข้อมูลด้วยเว็บ Netcraft

วัตถุประสงค์ของคนที่สร้างเว็บปลอมนี้เป็นอะไรนั้นยังคงเป็นปริศนาอยู่ เนื่องจากว่าตอนแรกผมคิดว่าเขาจะใช้เว็บนี้หลอกให้คนดาวน์โหลดไวรัสไป แต่เดชะบุญที่ยังไม่พบโค้ดหรือโปรแกรมที่เป็นอันตายให้ดาวน์โหลด ส่วนจะมาขโมยข้อมูลของเรานั้นก็เป็นอีกประเด็นที่นึกขึ้นมาหลังจากนั้น แต่ประเด็นนี้ก็น่าจะผ่านไปเนื่องจากไม่พบลิงค์หรือหน้าเว็บไซต์ที่จะหลอกให้เหยื่อไปกรอกข้อมูลส่วนตัวลงไป แต่จากบางแหล่งข้อมูลแจ้งว่าคนสร้างเว็บเลียนแบบนี้อาจต้องการทำให้เว็บไซต์ของเขามีผู้ค้นหาและเข้าชมมากขึ้นก็เป็นได้ อย่างไรก็ตามก็ยังเชื่อว่าผู้สร้างเว็บนี้ไม่ได้มีเจตนาร้ายแต่อย่างไรเนื่องจากชื่อที่ใช้ในการจดโดเมนนั้นก็มีข้อมูลการติดต่อทั้งหมด ไม่ว่าจะเป็นหมายเลขโทรศัพท์ อีเมล์ หรือข้อมูลอื่นๆ

อย่างไรก็ตามถึงแม้ว่าเว็บไซต์นี้จะไม่มีอันตรายใดๆก็ตาม นอกจากสร้างให้เกิดความสับสนและให้มีคนเข้าเยี่ยมชมเว็บของเขามากขึ้นเท่านั้น แต่หากมีผู้ประสงค์ร้ายบางคนใช้เทคนิคเดียวกันนี้สร้างเว็บโดยฝังโค้ดหรือโปรแกรมอันตรายไว้ ผู้ใช้ที่ไม่ระวังตัวก็อาจจะตกเป็นเหยื่อโดนหลอกให้ดาวน์โหลด หรือในขณะเดียวกันอาจจะโดนหลอกให้กรอกข้อมูลส่วนบุคคลผ่านหน้าเว็บไซต์หลอกลวงก็เป็นได้ ดังนั้นจะต้องใช้ความระมัดระวังชื่อของเว็บไซต์ให้มาก เพื่อไม่ให้ตกเป็นเหยื่อ

อย่างไรก็ตามถึงแม้ว่าเว็บไซต์นี้จะไม่มีอันตรายใดๆก็ตาม นอกจากสร้างให้เกิดความสับสนและให้มีคนเข้าเยี่ยมชมเว็บของเขามากขึ้นเท่านั้น แต่หากมีผู้ประสงค์ร้ายบางคนใช้เทคนิคเดียวกันนี้สร้างเว็บโดยฝังโค้ดหรือโปรแกรมอันตรายไว้ ผู้ใช้ที่ไม่ระวังตัวก็อาจจะตกเป็นเหยื่อโดนหลอกให้ดาวน์โหลด หรือในขณะเดียวกันอาจจะโดนหลอกให้กรอกข้อมูลส่วนบุคคลผ่านหน้าเว็บไซต์หลอกลวงก็เป็นได้ ดังนั้นจะต้องใช้ความระมัดระวังชื่อของเว็บไซต์ให้มาก เพื่อไม่ให้ตกเป็นเหยื่อ