- หลังจากเราสามารถเข้าไปในบ้านได้แล้ว อันดับแรกคือจะต้องตรวจสอบระดับน้ำที่ได้ท่วมได้บ้าน จากนั้นใช้อุปกรณ์ตรวจสอบสัญญาณไฟฟ้ารั่ว เช่น เป็ด เสาเช็ค และอุปกรณ์อื่นๆ เพื่อให้แน่ใจว่าไม่มีไฟฟ้ารั่วในบ้านของเรา

- แต่เพื่อให้แน่ใจ ให้ปิดสะพานไฟ เพื่อป้องกันไม่ให้มีไฟฟ้ารั่วด้วย

- ย้ายเครื่องคอมพิวเตอร์ที่ถูกน้ำท่วมไปยังบริเวณพื้นที่แห้ง

- ข้อควรระวัง

- ห้ามลองเปิดให้เครื่องคอมพิวเตอร์ทำงาน หรือถอดฮาร์ดดิสก์ไปต่อกับคอมพิวเตอร์เครื่องอื่น

- ห้ามแกะฝาครอบฮาร์ดดิสก์ออกมาทำความสะอาดด้วยตัวเอง

- ห้ามทำให้ฮาร์ดดิสก์แห้งด้วยตนเอง อาจจะด้วยวิธีการเป่าแห้ง หรือแม้กระทั่งตั้งทิ้งไว้ให้แห้งเองก็ตาม

- ถอดฮาร์ดดิสก์ออกจากเครื่องคอมพิวเตอร์แล้วให้นำใส่ถุงซิปทันที ถึงแม้ว่าฮาร์ดดิสก์จะยังคงเปียกอยู่ก็ตาม

- ส่งฮาร์ดดิสก์ให้ศูนย์กู้ข้อมูลที่น่าเชื่อถือ และจะต้องมีนโยบายการรักษาความลับของลูกค้า เพื่อป้องกันข้อมูลจากฮาร์ดดิสก์ของเราถูกขโมย

- จะต้องทำการสำรองข้อมูลอยู่สม่ำเสมอ อาจจะบันทึกลงในแผ่นซีดี ดีวีดี ฮาร์ดดิสก์ภายนอก หรือแม้กระทั่งไดร์ฟ USB ก็ตาม และจะต้องวางเครื่องคอมพิวเตอร์ สื่อบันทึกต่างๆ ในที่ที่ปลอดภัยจากน้ำท่วม หรืออาจจะหาถุงกันน้ำมาบรรจุสื่อบันทึกก็ได้

ทุกบทความในบล็อกนี้ ถึงแม้ว่าผมตั้งใจจะเผยแพร่ แต่ผมไม่อยากให้ใครก็ได้คัดลอกไปยังเว็บอื่น โดยไม่ให้เครดิต ใครอยากคัดลอกไปเผยแพร่ต่อ กรุณาแจ้งผมก่อนด้วยนะครับ

Wednesday, November 23, 2011

ทำอย่างไร เมื่อฮาร์ดดิสก์ถูกน้ำท่วม

Friday, October 21, 2011

แฮกเกอร์เปรียบเสมือนน้ำท่วม

- การติดตั้งไฟร์วอลล์ เปรียบได้กับการสร้างรั้วป้องกันน้ำ ด้วยอิฐบล็อก หรือการสร้างคันกั้นน้ำด้วยทราย และกระสอบทราย เพื่อปฏิเสธไม่ให้น้ำซึ่งเป็นสิ่งที่เราไม่ต้องการนั้นเข้ามาในบ้านของเราได้

- โปรแกรมอุดช่องโหว่ (Patch) เปรียบได้กับการใช้สิลิโคน กาวยาง หรืออุปกรณ์ต่างๆ อุดตามรูรั่วที่อยู่ตามรั้ว ประตู และจุดต่างๆรอบๆบ้าน ซึ่งหากเปรียบเทียบกับการป้องกันระบบคอมพิวเตอร์ เจ้าหน้าที่ดูแลระบบคอมพิวเตอร์นั้นก็ต้องอัพเดตโปรแกรมต่างๆด้วยโปรแกรมอุดช่องโหว่อยู่สม่ำเสมอ

- ระบบตรวจจับผู้บุกรุก (IDS) ก็เปรียบได้กับการติดตั้งระบบแจ้งเตือนน้ำท่วม

- สำรองข้อมูลที่สำคัญ นั้นก็อาจเปรียบได้กับการเก็บของสำคัญเพื่อไม่ให้น้ำมาทำลายให้เสียหาย

Monday, October 03, 2011

เรียนรู้...ก่อนถูกขโมยรหัสผ่าน

หลายคนคงได้ข่าวว่าบัญชีผู้ใช้งานทวีตเตอร์ของนายกรัฐมนตรีถูกแฮก แล้วโพสท์ข้อความด้วยชื่อของนายกเอง เมื่อวิเคราะห์จากความเป็นไปได้แล้ว โดยความเห็นส่วนตัวคิดว่าแฮกเกอร์น่าจะขโมยรหัสผ่านของบัญชี้นี้ แล้วใช้เข้าสู่ระบบจากนั้นจึงทวีต (คือการโพสท์ข้อความบนทวีตเตอร์) ข้อความตามที่เป็นข่าวได้ ดังนั้นบทความนี้จะกล่าวถึงเทคนิคกลยุทธ์ต่างๆเบื้องต้นที่แฮกเกอร์อาจจะใช้ขโมยรหัสผ่านต่างๆของเหยื่อ โดยมีวัตถุประสงค์เพื่อสร้างความตระหนัก ให้ผู้อ่านได้ระมัดระวังตัวและเตรียมการป้องกันไม่ให้แฮกเกอร์มาฉวยโอกาสจากบัญชีผู้ใช้ของเรา นอกจากนี้ผู้เขียนขอเสนอแนะวิธีการใช้งานเครือข่ายสังคมออนไลน์อย่างปลอดภัยอีกด้วย

การหลอกถาม (Social Engineering) การหลอกถามนี้เขาใช้กลยุทธ์ปลอมตัวเป็นบุคคลอื่น จากนั้นก็จะอาศัยจุดอ่อนของจิตใจมนุษย์ ด้วยการสร้างเรื่องราวหลอกลวงต่างๆที่สามารถทำให้เหยื่อหลงเชื่อ สงสาร หรือเกิดความโลภ จนต้องยอมเปิดเผยข้อมูลส่วนบุคคลของตนเองได้ ยกตัวอย่างเช่น อาจจะปลอมเป็นเจ้าหน้าที่ตำรวจโทรเข้ามาบอกว่า เหยื่อเป็นผู้ต้องสงสัยในคดีหนึ่ง แล้วบังคับให้เหยื่อบอกรหัสผ่าน ถ้าไม่บอกแสดงว่ายอมรับว่าเป็นอาชญากรจริงๆ เหยื่อได้ยินดังนั้นก็เกิดความตื่นตระหนกตกใจ จนทำให้ยอมเปิดเผยรหัสผ่านได้ หรือในบางกรณีก็อาจจะติดต่อมาบอกว่าเหยื่อเป็นผู้โชคดีได้รับรางวัลชิ้นใหญ่ แต่สร้างเงื่อนไขให้เหยื่อจะต้องลงทะเบียนยืนยันตัวตนโดยการกรอกชื่อผู้ใช้งานและรหัสผ่านบนเว็บไซต์ที่ผู้ประสงค์ร้ายเตรียมไว้ ซึ่งวิธีการนี้เป็นวิธีการหลอกถามผสมผสานกับฟิชชิ่งนั่นเอง เป็นต้น

ฟิชชิ่ง (Phishing) ผู้ประสงค์ร้ายจะสร้างหน้าเว็บหลอกลวงโดยเลียนแบบหน้าเว็บไซต์เครือข่ายสังคมออนไลน์ ซึ่งมีช่องให้กรอกชื่อบัญชีผู้ใช้งานและรหัสผ่าน จากนั้นผู้ประสงค์ร้ายนี้จะส่งอีเมล์สแปมมาหาเหยื่อ โดยหลอกว่าบัญชีผู้ใช้งานของเหยื่อมีปัญหา ถูกระงับใช้จนกว่าจะล็อกอินเข้าระบบเพื่อให้สามารถใช้งานได้อีก หากเหยื่อหลงเชื่อเหยื่อจะเข้าไปกรอกข้อมูลบัญชีผู้ใช้งานและรหัสผ่าน แน่นอนว่าเหยื่อจะไม่สามารเข้าสู่ระบบเครือข่ายสังคมออนไลน์ได้ แต่เว็บหลอกลวงนี้ได้ขโมยข้อมูลบัญชีผู้ใช้ของเหยื่อเรียบร้อยแล้ว

โปรแกรมประสงค์ร้าย (Malware) วิธีการนี้แฮกเกอร์จะใช้สารพัดวิธีการเพื่อหลอกให้เหยื่อดาวน์โหลดและติดตั้งโปรแกรมประสงค์ร้าย หลังจากนั้นโปรแกรมเหล่านี้จะแอบทำงานโดยที่ผู้ใช้ไม่รู้ตัว ตัวอย่างของโปรแกรมที่ใช้ขโมยข้อมูล คือ ม้าโทรจัน (Trojan horse) ซึ่งหลังจากที่โปรแกรมประเภทม้าโทรจันถูกติดตั้งในเครื่องของเหยื่อยแล้ว โปรแกรมนี้จะค้นหาข้อมูลส่วนบุคคลของเหยื่อที่ถูกเก็บไว้ในเครื่องคอมพิวเตอร์ โดยเฉพาะข้อมูลบัตรเครดิตที่เหยื่อใช้ซื้อสินค้าออนไลน์ ชื่อบัญชีผู้ใช้งานตามเว็บต่างๆของเหยื่อ รวมไปถึงรหัสผ่านที่ถูกบันทึกไว้ที่หน้าเว็บเบราเซอร์ นอกจากนี้ม้าโทรจันประเภทดักปุ่มคีย์บอร์ด (Keylogger) ก็สามารถบันทึกข้อมูลตัวอักษรที่เหยื่อยกดปุ่มบนคีย์บอร์ดได้อีกด้วย เป็นต้น จากนั้นเมื่อถึงเวลาที่กำหนดข้อมูลเหล่านี้จะถูกส่งออกจากเครื่องของเหยือไปยังแฮกเกอร์ผู้สร้างหรือเป็นเจ้าของโปรแกรมประสงค์ร้ายชนิดนี้ต่อไป แล้วแฮกเกอร์จะนำข้อมูลที่ได้มาเข้าสู่ระบบโดยใช้ชื่อบัญชีของเหยื่อ

แกะรหัสผ่าน (Password Cracking) วิธีการแกะรหัสผ่านนี้มีด้วยกันหลายวิธีแต่ละวิธีก็มีชั้นเชิง เทคนิคที่แตกต่างกัน เริ่มด้วยการเดารหัสผ่านแบบอึดถึก (Brute force) เป็นการเดารหัสผ่านด้วยความเป็นไปได้ทั้งหมดโดยเรียงลำดับตัวอักษรไปเรื่อยๆ จนกว่าจะพบรหัสผ่านที่ถูกต้อง วิธีการนี้มีข้อดีคือสามารถแกะรหัสผ่านได้แน่นอน (ถ้ารหัสผ่านง่ายพอ) แต่มีข้อเสียคือ ถ้าหากรหัสผ่านยาวและซับซ้อน วิธีการนี้อาจจะต้องใช้เวลาเป็นล้านปีเพื่อแกะรหัสผ่านนี้ก็ได้ วิธีการเทียบรหัสผ่านกับคำในพจนานุกรม (Dictionary) เป็นวิธีการเดารหัสผ่านจากการเดารหัสผ่านจากฐานข้อมูลหรือพจนานุกรมที่แฮกเกอร์สร้างขึ้น โดยในฐานข้อมูลหรือพจนานุกรมนี้จะมีข้อมูลของรหัสผ่านที่ง่ายและเป็นที่นิยมใช้กัน หรือเป็นคำศัพท์ที่อยู่ในพจนานุกรมอีกด้วย วิธีการสุดเป็นวิธีการเดาสุ่มรหัสผ่านอย่างมีหลักการ (Guessing) วิธีการนี้แฮกเกอร์จะเดารหัสผ่านของเหยื่อโดยอาศัยรหัสผ่านทั่วไปที่คนส่วนใหญ่นิยมตั้ง หรือข้อมูลส่วนบุคคลของเหยื่อ ไม่ว่าจะเป็น วันเกิด หมายเลขโทรศัพท์ หรือชื่อคนรัก เป็นต้น ซึ่งถ้าหากเหยื่อไม่มีความตระหนักเรื่องรหัสผ่าน ก็จะถูกขโมยบัญชีผู้ใช้งานได้

แอพพลิเคชั่น (Application) คุณสมบัติพิเศษอีกอย่างหนึ่งของเว็บเครือข่ายสังคมออนไลน์ในปัจจุบันคือการที่ผู้ใช้สามารถพัฒนาและติดตั้งแอพพลิเคชั่นเพิ่มเติมได้อย่างอิสระ ไม่ว่าจะเป็นการติดตั้งแอพพลิเคชั่นเกมส์ต่างๆ แอพพลิเคชั่นดูดวง หรือแม้กระทั่งแอพพลิเคชั่นสอบถามความคิดเห็น เป็นต้น โดยแอพพลิเคชั่นส่วนใหญ่นั้นถูกพัฒนาด้วยจุดประสงค์ที่ดี แต่ยังมีอีกจำนวนไม่น้อยที่มีจุดประสงค์ในการขโมยข้อมูลส่วนบุคคลของผู้ที่หลงเชื่อและติดตั้งแอพพลิเคชั่นดังกล่าว ในทุกครั้งที่ติดตั้งแอพพลิเคชั่นจะมีการขออนุญาตเพื่อเข้าถึงข้อมูลส่วนบุคคลของเจ้าของบัญชีก่อน แต่หากสังเกตให้ดี อาจมีแอพพลิเคชั่นขอสิทธิ์ในการเข้าถึงข้อมูลที่ไม่น่าจะเกี่ยวข้องกับการทำงานของแอพพลิเคชั่นตนเอง อีกทั้งบางแอพพลิเคชั่นยังเปิดช่องโหว่ให้แฮกเกอร์สามารถป้อนข้อมูลชุดคำสั่งเพื่อขโมยข้อมูลได้

แอบดักข้อมูล (Sniffering) วิธีการนี้ต้องอาศัยความอดทนของแฮกเกอร์ เนื่องจากปริมาณข้อมูลที่ถูกส่งในระบบเครือข่ายนั้นมีปริมาณมหาศาล แต่แฮกเกอร์จำเป็นจะต้องดึงข้อมูลออกมา แล้วตรวจหาที่ละแพ็กเก็ต (หน่วยย่อยในการแบ่งข้อมูลก่อนที่จะถูกส่งในระบบเครือข่าย) ว่าเป็นแพ็กเก็ตที่เหยื่อส่งเพื่อทำการเข้าสู่ระบบหรือไม่ และถ้าหากเหยื่อเรียกดูเว็บเครือข่ายสังคมออนไลน์ด้วยโพรโตคอล HTTP (Hyper Text Transfer Protocol) จะทำให้แฮกเกอร์สามารถเห็นข้อมูลบัญชีผู้ใช้งานพร้อมรหัสผ่านของเหยื่อได้โดยตรง เนื่องจากการส่งข้อมูลด้วยโพรโตคอล HTTP นี้ ข้อมูลจะไม่ถูกเข้ารหัส แต่หากใช้โพรโตคอล HTTPS ซึ่งเป็นการเข้ารหัสโพรโตคอล HTTP ด้วย SSL (Secure Socket Layer) กล่าวคือข้อมูลที่ถูกส่งด้วยโพรโตคอล HTTPS จะถูกเข้ารหัสไว้ ทำให้ถึงแม้ว่าแฮกเกอร์จะสามารถดักข้อมูลได้ แต่ก็ไม่อาจสามารถแกะข้อมูลบัญชีผู้ใช้งานและรหัสผ่านออกมาได้

หมายเหตุ ให้สังเกตที่ชื่อเว็บไซต์ว่าขึ้นต้นด้วย http:// หรือ https:// เพื่อดูว่าเราใช้โพรโตคอลแบบใด

วิธีการป้องกัน

- ใช้รหัสผ่านที่แข็งแรง เปลี่ยนบ่อยๆ ไม่ใช่ชื่อเฉพาะหรือข้อมูลส่วนบุคคลที่จะถูกเดาได้ง่าย เพื่อป้องกันไม่ให้ผู้ประสงค์ร้ายให้โปรแกรมถอดรหัสได้สำเร็จ

- ห้ามเผยแพร่ข้อมูลส่วนบุคคลของเรา บนหน้าเว็บเครือข่ายสังคมออนไลน์ เนื่องจากผู้ประสงค์ร้ายอาจจะนำข้อมูลเหล่านี้ไปเดารหัสผ่าน หรือใช้ในการตอบคำถามลับเมื่อลืมรหัสผ่าน เช่นวันเกิดคุณแม่, ชื่อโรงเรียนประถม, ทีมกีฬาที่ชื่นชอบ เป็นต้น

- อย่าหลงเชื่อบุคคลที่มาสอบถามข้อมูลส่วนบุคคลของเรา หรือหลอกล่อให้ติดตั้งโปรแกรมที่ไม่น่าเชื่อถือแหล่งที่มา

- ลบแอพพลิเคชั่นที่ไม่ได้ใช้งานแล้วจากบัญชีเครือข่ายสังคมออนไลน์

- เมื่อต้องการล็อกอินเข้าระบบ ให้พิมพ์ชื่อเว็บไซต์ด้วยตัวเอง

- อย่าหลงเชื่อข้อความในอีเมล์ที่ต้องสงสัยว่าอาจจะเป็นฟิชชิ่ง

- ติดตั้งโปรแกรมป้องกันไวรัสพร้อมปรับปรุงฐานข้อมูลอยู่เสมอ และสแกนหาไวรัสทั้งระบบบ่อยๆ

- ไม่อนุญาตแอพพลิเคชั่นที่ไม่ทราบแหล่งที่มา หรือไม่น่าเชื่อถือ ติดตั้งในบัญชีเครือข่ายสังคมออนไลน์ของเรา

- ให้เข้าถึงเว็บเครือข่ายออนไลน์ด้วย HTTPS เพื่อเข้ารหัสข้อมูลของเราก่อนถูกส่งออกไป

Thursday, September 29, 2011

โปรดระวัง เว็บ Firefox 7 ปลอม

อย่างไรก็ตามถึงแม้ว่าเว็บไซต์นี้จะไม่มีอันตรายใดๆก็ตาม นอกจากสร้างให้เกิดความสับสนและให้มีคนเข้าเยี่ยมชมเว็บของเขามากขึ้นเท่านั้น แต่หากมีผู้ประสงค์ร้ายบางคนใช้เทคนิคเดียวกันนี้สร้างเว็บโดยฝังโค้ดหรือโปรแกรมอันตรายไว้ ผู้ใช้ที่ไม่ระวังตัวก็อาจจะตกเป็นเหยื่อโดนหลอกให้ดาวน์โหลด หรือในขณะเดียวกันอาจจะโดนหลอกให้กรอกข้อมูลส่วนบุคคลผ่านหน้าเว็บไซต์หลอกลวงก็เป็นได้ ดังนั้นจะต้องใช้ความระมัดระวังชื่อของเว็บไซต์ให้มาก เพื่อไม่ให้ตกเป็นเหยื่อ

บ่นเรื่องไวรัสบนแมคและแนะนำโปรแกรมป้องกัน

อย่างที่ผมเคยเล่าในตอน "พบม้าโทรจันบนแมคโอเอส (Trojan:BASH/QHost.WB)" เมื่อวันที่ 17 สิงหาคมที่ผ่านมา ว่ามีม้าโทรจันถูกเขียนเพื่อคุกคามระบบปฏิบัติการแมคโอเอส และในบทความนั้นผมได้บ่นว่าถ้าเราไปที่ร้าน iStudio คนขายจะโฆษณาว่าใช้แมคแล้วไม่ต้องกังวลเรื่องไวรัส ผมเองก็เคยถูกคนขายโฆษณาเช่นนี้เหมือนกัน แต่วันนั้นผมได้กระซิบบอกพนักงานว่าที่จริงแล้วมันมีไวรัสแล้วนะ แต่มีไม่เยอะเท่าวินโดวส์ เนื่องจากแมคโอเอส (Mac OS X) มีรากฐานมาจากยูนิกส์ (Unix) ดังนั้นเลยไม่ค่อยมีไวรัส ไม่ใช่ไม่มีเลย เดี๋ยวมีคนติดไวรัสมาแล้วจะมาฟ้องสคบ.นะ (ผมก็แซวคนขายไปเรื่อย) หลังจากที่เริ่มมีโทรจันบนแมคออกมา พวกไวรัส หนอน สปายแวร์ และม้าโทรจันก็เริ่มทะยอยถูกส่งมาอวดโฉมให้ผู้ใช้แมคได้เสียวสันหลังเล่น ไม่ว่าจะเป็นถูกส่งมาในรูปแบบของโปรแกรมอัพเดตต่างๆ ที่เห็นตัวอย่างบ่อยๆเลย ก็คงจะเป็นหลอกว่าถ้าอยากดูวีดีโอนี้ก็ต้องติดตั้งโปรแกรมสำหรับช่วยดูวิดีโอ เช่น แฟลชเพลเยอร์ (Flash Player) หรือมาในรูปแบบของ ActiveX สำหรับแมค (ซึ่งทุกคนก็รู้อยู่แล้วว่า ActiveX มันเป็นของวินโดวส์) หรือแม้กระทั่งหลอกว่าเป็นโปรแกรม MacMovie สำหรับชมภาพยนต์เองก็ตาม ลองดูตามวีดีโอที่ผมแนบมาให้นะครับ

เห็นอย่างนี้แล้วยังจะเชื่อหรือไม่ครับว่าแมคโอเอสไม่มีไวรัส แล้วไวรัสแต่ละตัวที่เกิดขึ้นนั้นก็ยากต่อการสังเกต ดังนั้นทางที่ดีควรจะหาโปรแกรมป้องกันไวรัสแบบฟรีๆมาติดตั้งในเครื่องบ้างดีกว่า ผมจึงทำการค้นคว้าว่าจะมีโปรแกรมป้องกันไวรัสตัวไหนไหมที่จะให้ใช้ฟรีๆคู่กับเครื่องที่แสนแพง (อย่าให้ซื้ออีกเลย เพราะแค่นี้ก็ผ่อนกันหัวโตแล้ว) ซึงเท่าที่ผมดูนะครับ ส่วนใหญ่จะให้ใช้แค่ 30 วันเท่านั้น จนมาเจอของ Sophos ที่เขาให้ใช้ฟรีเลยครับ วิธีการติดตั้งก็ง่าย มีอัพเดตเยอะด้วยครับ สามารถดาวน์โหลดได้ฟรีที่ http://www.sophos.com/freemacav วิธีการติดตั้งก็เหมือนการติดตั้งโปรแกรมทั่วไปบนแมคโอเอสเลยครับ

Wednesday, September 28, 2011

สาวยาคูลท์ ความเสี่ยงชั้นสูงขององค์กร

เมื่อวานนี้ผมได้มีโอกาสไปฟังสัมนา (นานๆทีจะได้เป็นผู้ฟัง) ในงาน "การประชุมชี้แจงและรับฟังความคิดเห็นเกี่ยวกับ (ร่าง)หลักเกณฑ์การประเมินระดับผลกระทบของธุรกรรมทางอิเล็กทรอนิกส์" ที่จัดโดยกระทรวงเทคโนโลยีสารสนเทศและการสื่อสาร คณะกรรมการธุรกรรมอิเล็กทรอนิกส์ และคณะอนุกรรมการความมั่นคงปลอดภัย มีเซสชั่นตอนเช้าที่ดร.ยรรยง เต็งอำนวย อาจารย์จากภาควิชาวิศวกรรมคอมพิวเตอร์ จุฬาลงกรณ์มหาวิทยาลัย (เป็นอ.ที่ปรึกษาของผมตอนเรียนป.โทด้วย) ท่านได้พูดถึงเรื่องหนึ่งซึ่งมันใกล้ตัวเรามาก และผมจึงอยากจะหยิบยกเรื่องราวของอ.ที่บรรยายในงานนี้มาเป็นอุทาหรณ์สำหรับผู้อ่านทุกท่าน อ.ยรรยงได้กล่าวถึงจุดอ่อนของระบบ ระบบในองค์กรเรามีมากมาย เราจำเป็นจะต้องป้องกันทุกจุด หากมีจุดใดจุดหนึ่งรั่วก็จะส่งผลเสียหายต่อองค์กรได้เลย เหมือนกับโซ่ที่ใช้ล่ามช้าง หรือไดโนเสาร์ (มุขของอ.ที่เล่นในงาน) หากมีข้อใดข้อหนึ่งอ่อนหรือเชื่อมกันไม่สนิท ดังรูปที่ 1 ก็อาจจะทำให้โซ่ขาดได้เมื่อช้างหรือไดโนเสาร์ดึง ดังนั้นองค์กรของเราก็เช่นกัน ต่อให้องค์กรสั่งซื้อโปรแกรมป้องกันไวรัส 3,000 ชุด ซื้อไฟร์วอลล์ตัวละ3ล้าน แต่คนในองค์กรยังใช้รหัสผ่านห่วยๆ (เดาง่าย เช่น 1234 password หรือ qwerty เป็นต้น) เหล่าแฮกเกอร์หรือผู้ร้ายก็สามารถสร้างความเสียหายให้แก่องค์กรของเราได้

อีกตัวอย่างก็เรื่องของการอนุญาตให้บุคคลภายนอกเข้ามาในองค์กรของเราได้โดยไม่มีการตรวจสอบอย่างดี อ.ยรรยงก็ได้ยกตัวอย่างของบุคคลที่สามารถเข้าออกทุกห้องในองค์กรของเราได้โดยที่รปภ.ไม่ยืนยันตัวตนเลย นั่นก็คือ สาวยาคูลท์ นั่นเอง สาวยาคูลท์เป็นบุคคลที่สามารถเข้าออกตึกและสำนักงานที่ไม่ได้มีระบบป้องกันที่รอบคอบ เพราะหน้าที่ของเธอคือการส่งยาคูลท์ให้ถึงมือลูกค้าที่อาจจะเป็น ผอ.ฝ่าย หัวหน้างาน ที่มีห้องทำงานส่วนตัว หรือแม้กระทั่งพนักงานทั่วไปเองก็ตาม

หลายๆคนคงสงสัยใช่มั้ยครับว่าแล้วยังไง ทำไมคนส่งยาคูลท์ถึงเป็นความเสี่ยงชั้นสูง ก็เนื่องด้วยทุกคนไว้วางใจสาวยาคูลท์ที่มาส่งยาคูลท์และเก็บเงินเรา ด้วยชุดแต่งกายที่มีเอกลักษณ์เฉพาะตัว และต้องมีกระเป๋าใส่ขวดยาคูลท์มาด้วย แต่ลองมองให้ลึกกว่านี้นะครับ ลองคิดดูว่าถ้าหากมีโจรปลอมตัวเป็นสาวยาคูลท์หรือโจรจ้างสาวยาคูลท์ให้แสร้งทำทีว่าเอายาคูลท์มาส่งให้ผอ.ฝ่ายของเราในองค์กร แล้วเข้าไปในห้องผอ.ฝ่ายได้โดยที่องค์กรของเราไม่ทำการตรวจสอบว่าคนๆนี้เป็นพนักงานของบริษัทยาคูลท์จริงๆหรือไม่ หรือไม่ตรวจสอบว่าเขาเป็นใคร มีเจตนาไม่ดีหรือไม่ ถ้าหากโจรในคราบสาวยาคูลท์คนนี้เข้าไปในห้องของผอ.ได้แล้ว เขาก็อาจจะหาทางขโมยเอกสาร ข้อมูลลับ หรือสื่อบันทึกข้อมูล เช่น ไดร์ฟ USB หรือแม้กระทั่งแผ่นซีดีและดีวีดี เป็นต้น เอาของใส่กระเป๋ายาคูลท์ (ดังรูปที่ 3) แล้วเดินออกจากตึกไปได้อย่างสบายใจ เพราะรปภ.เองของหลายๆหน่วยงานไม่ได้ตรวจสิ่งของที่อยู่ในกระเป๋านั้นเอง หรือนอกจากนี้ก็อาจจะไม่ได้มาขโมยเป็นสิ่งของ แต่เป็นข้อมูลไม่ว่าจะเป็นการแอบอ่านจดหมายและเอกสารที่ทิ้งไว้บนโต๊ะ อีเมล์หรือหน้าจอเครื่องคอมพิวเตอร์ที่เปิดทิ้งไว้ หรือการแอบดักฟังการสนทนาของเรากับผู้อื่นอีกด้วย

อย่างไรก็ตามหลายๆองค์กรที่มีความตระหนักในเรื่องนี้ ก็ได้มีมาตรการป้องกันโดยการเอนุญาตให้สาวยาคูลท์ฝากไว้ที่รปภ.เท่านั้น แล้วให้พนักงานที่สั่งซื้อลงมาเอาไปเอง ผมคิดว่าเป็นวิธีการแก้ไขปัญหาที่ตรงจุดและง่ายที่สุด อีกทั้งสาวยาคูลท์คงจะดีใจที่ไม่ต้องเดินไปหาตามห้องให้เหนื่อยและเสียเวลาอีกด้วย

นอกจากนี้อีกความเสี่ยงที่ผมคิดมาตลอดเลยว่าถ้าผมอยากจะขโมยของหรือข้อมูลความลับ ผมจะขอปลอมตัวเองเป็นแม่บ้าน (เนื่องจากผมเป็นผู้ชายอ้วนๆคนนึง เป็นแม่บ้านคงดูน่ากลัวมาก ขอเป็นช่างไฟฟ้า ช่างซ่อมอาคาร ฯลฯ) แล้วผมจะเข้าไปตรวจระบบไฟฟ้าในห้องต่างๆ เดินเข้าเดินออกห้องนั้นห้องนี้ และก็ทำสิ่งเดียวกับที่ตัวอย่างสาวยาคูลท์ทำ นั่นคือการขโมยของ ขโมยข้อมูลต่างๆในองค์กร หรือนอกจากนี้จะเข้าต่อสายดักฟังโทรศัพท์ของผู้บริหาร หรือแม้กระทั่งแอบต่อ Access Point ทิ้งไว้หลังตู้ในห้องผู้บริหาร ทำให้ผมสามารถเชื่อมต่อเน็ตเวิร์กเข้าสู่องค์กรได้จากข้างนอกตึกได้อีกด้วย

ฝากไว้นะครับ ลองหันมามองในองค์กรเราดูบ้างนะครับว่ามีความเสี่ยงเหล่านี้บ้างหรือไม่ ลองๆช่วยกันป้องกันนะครับ หรือเสนอแนะได้ในเฟซบุคด้านบนนะครับ

Monday, September 26, 2011

มาตรวจสุขภาพของ HTTPS อย่างง่ายๆ

HTTPS นิยมนำมาใช้กับเว็บที่ให้บริการซื้อขายหรือทำธุรกรรมออนไลน์ ไม่ว่าจะเป็นเว็บไซต์ของธนาคาร สถาบันการเงิน หรือแม้กระทั้งร้านค้าออนไลน์ต่างๆ เนื่องจากไม่ใช้วิธีการเข้ารหัสข้อมูลของลูกค้าแล้ว จะทำให้ลูกค้าไม่เชื่อถือ รู้สึกถึงความเสี่ยงที่อาจเกิดขึ้น และอาจจะส่งผลให้ลูกค้าไม่กล้าที่จะทำธุรกรรมต่างๆในเว็บของเราได้ ดังนั้นจึงไม่น่าแปลกใจเลยว่าทำไมแฮกเกอร์จึงพยายามโจมตี HTTPS

ถ้าหากส่งข้อมูลด้วย HTTP ธรรมดา แล้วลองดักจับแพ็กเก็ตที่ถูกส่งออกจากเว็บเบราเซอร์ของเราแล้วจะพบว่าข้อมูลที่ถูกส่งนั้นจะเป็นตัวอักษรที่ไม่ได้เข้ารหัสไว้ (Plain Text) ซึ่งหากเรากรอกข้อมูลส่วนตัว ไม่ว่าจะเป็นรหัสบัตรเครดิต รหัสผ่านต่างๆ ก็จะทำให้แฮกเกอร์สามารถอ่านข้อมูลเหล่านี้ได้อย่างง่ายดาย แต่ถ้าหากส่งข้อมูลด้วย HTTPS จะเป็นการเข้ารหัสข้อมูลก่อนที่จะส่งออกจากหน้าเว็บเบราเซอร์ ทำให้ถึงแฮกเกอร์มาดักข้อมูลของเราไป ก็ยังเปิดไม่ได้อยู่ดี อย่างไรก็ตามก็ต้องขึ้นอยู่ระดับการปรับแต่งค่าต่างๆของเซิร์ฟเวอร์ให้มีความปลอดภัยด้วย ซึ่งในบทความนี้ผู้เขียนจะมาแนะนำเว็บไซต์สำหรับตรวจสอบความแข็งแรงของโปรโตคอล HTTPS ที่ใช้อยู่ในเว็บไซต์ของเราด้วย เพื่อไม่ให้ลูกค้าของเราตกเป็นเหยื่อ และเว็บไซต์ของเราจะได้มีระดับความปลอดภัยสูงขึ้น ส่งผลให้ความน่าเชื่อถือของเรา และลูกค้าของเราเพิ่มขึ้นอีกด้วย

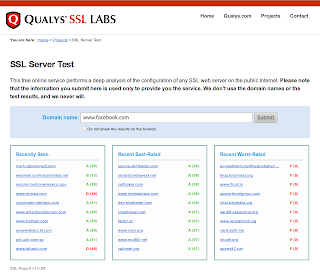

เว็บไซต์ https://www.ssllabs.com/ssldb/index.html ของ Qualys SSL Labs ให้บริการตรวจสอบหาจุดอ่อนของ HTTPS ของเว็บต่างๆโดยไม่คิดค่าใช้จ่าย และวิธีการตรวจสอบก็ทำได้อย่างง่าย เพียงกรอกชื่อเว็บไซต์ที่ต้องการจะตรวจสอบ จากนั้นก็กดปุ่ม "Submit" เพื่อยืนยันการตรวจสอบ ดังรูปที่ 1 แล้วก็นั่งรอผลไม่เกิน 5 นาที

จากนั้นหากเว็บไซต์ดังกล่าวมีเซิร์ฟเวอร์หลายเครื่อง โปรแกรมดังกล่าวจะแจ้งรายการเซิร์ฟเวอร์ออกมา เพื่อให้ผู้ใช้สามารถเลือกเซิร์ฟเวอร์ที่เราต้องการจะดูได้ จากในรูปที่ 2 ผู้เขียนได้ลองให้ตรวจ SSL ของเว็บ Facebook.com จะเห็นว่าจะมีรายละเอียดของเซิร์ฟเวอร์หลายเครื่องด้วยกัน ทำให้เราสามารถเห็นภาพรวมของเซิร์ฟเวอร์ที่เราดูแลต่างๆ ว่ามีเครื่องเซิร์ฟเวอร์ดังบ้างอาจจะเป็นจุดอ่อนของระบบ เพื่อให้ผู้ดูแลต้องทำการตรวจสอบเพิ่ม และปรับปรุงระบบด้วยต่อไป และที่สำคัญคือสามารถดูผลการประเมินว่าเว็บเซิร์ฟเวอร์ของเรานั้นมี HTTPS ที่ปลอดภัยอยู่ในระดับใด

Thursday, September 22, 2011

อยู่อย่างปลอดภัยด้วยซอฟต์แวร์เสรี

Wednesday, September 14, 2011

ไขปริศนา อีเมล์ลับส่วนตัวบนเฟซบุค

วันนี้ผมจะมาเล่าถึงความสามารถอย่างหนึ่งที่น่าสนใจในการโพสท์ข้อความหรือรูปบนเฟซบุคที่ผมเชื่อว่าพวกเราอาจจะไม่เคยรู้ด้วยซ้ำว่าเฟซบุคอนุญาตให้ทำอย่างนี้ได้ วิธีการโพสท์ข้อความหรือรูปบนเฟซบุคนั้นสามารถทำได้ด้วยกันหลากหลายวิธี เช่นโพสท์ผ่านทางเว็บไซต์ หรือแอพพลิเคชั่นบนสมาร์ทโฟน แต่มีอีกวิธีหนึ่งคือการส่งเมล์เพื่อทำการโพสท์ข้อความหรือรูปได้ หลายคนคงสงสัยแล้วใช่ไหมครับว่าทำได้อย่างไร และความน่ากลัวของการใช้งานนี้อยู่ที่ไหน ในบทความนี้จะกล่าวถึงวิธีการใช้งาน ภัยที่อาจจะเกิดขึ้น รวมถึงวิธีการป้องกันเพื่อไม่ให้ตกเป็นเหยื่อ

ทำความรู้จักกับอีเมล์ลับส่วนตัวบนเฟซบุค

เฟซบุคได้สร้างอีเมล์ลับส่วนตัวให้แก่ผู้ใช้งานทุกคน (ทางเฟซบุคเรียกว่า อีเมล์อัพโหลดส่วนบุคคล) ซึ่งอีเมล์นี้เราจะไม่สามารถใช้รับส่งเมล์เหมือนปกติได้ แต่อีเมล์นี้จะถูกนำมาใช้ในการโพสท์ข้อความหรือภาพถ่ายต่างๆ ซึ่งสามารถดูได้จากเว็บ http://www.facebook.com/mobile/ โดยที่ผู้ใช้จะต้องล็อกอิน (Log in) บัญชีเฟซบุคก่อน แล้วจะพบหัวข้อที่ว่า "อัพโหลดผ่านอีเมล์" ภายใต้หัวข้อนี้เองจะปรากฏอีเมล์ลับส่วนตัวของเรา ซึ่งจากรูปที่ 1 อีเมล์ลับส่วนตัวคือ mario586pretty@m.facebook.com

จากนั้นเราลองส่งอีเมล์ไปยังอีเมล์ดังกล่าวด้วยหัวเรื่องว่า "Test upload via email" ดังรูปที่ 2 ส่วนข้อความนั้นถ้าหากเราแนบไฟล์รูปไปด้วยก็จะเป็นการอัพโหลดรูปไปบนหน้าวอลล์ของเราบนเฟซบุค ซึ่งผลการส่งอีเมล์นั้นจะปรากฏข้อความหัวเรื่องที่เราส่งอีเมล์ ดังรูปที่ 3

- ห้ามเปิดเผยอีเมล์ลับส่วนตัวโดยเด็ดขาด ไม่ว่าจะด้วยสาเหตุใดก็ตาม

- ล็อกหน้าจอของเครื่องคอมพิวเตอร์ส่วนตัว เมื่อต้องลุกจากหน้าจอไป เพื่อป้องกันคนอื่นแอบเปิดดูข้อมูลในเครื่องคอมพิวเตอร์

- หากมีคนมาขอยืมเครื่องคอมพิวเตอร์หรือแม้กระทั่งโทรศัพท์มือถือ สมาร์ทโฟน จะต้องยืนยันก่อนว่าผู้ยืมนั้นเป็นใคร เชื่อถือได้หรือไม่ และหากจำเป็นจะต้องให้ยืม ก็ต้องล็อกเอ้าท์ออกจากเฟซบุคทุกครั้ง

- เปลี่ยนอีเมล์ลับส่วนตัวบ่อยๆ โดยการเข้าเว็บ http://www.facebook.com/mobile แล้วเลือก "ค้นหาเพิ่มเติม" (จากรูปที่ 1) จากนั้นปรากฏหน้าคำเตือนเรื่องของอีเมล์ลับส่วนตัวนี้ ดังรูปที่ 4 ให้เลือก "เปลี่ยนอีเมล์สำหรับอัพโหลดใหม่" ที่บรรทัดสุดท้าย จากนั้นจะปรากฏไดอะล็อกยืนยันการแก้ไขอีเมล์อัพโหลดส่วนบุคคล ดังรูปที่ 5 ให้กดปุ่ม "Reset" เท่านี้ก็จะปรากฏอีเมล์ลับส่วนตัวใหม่ที่หน้าแรก

Friday, September 09, 2011

แจ้งเตือน การล่อลวงล้วงอีเมล์ลับบนเฟซบุค

จากนั้นหากเหยื่อหลงเชื่อและต้องการที่ได้รับเสื้อดังกล่าวจะต้องทำการยืนยันว่าเป็นผู้ใช้งานเฟซบุคจริงๆ โดยการกดปุ่ม Click Here แล้วจะปรากฏหน้าดังรูปที่ 2 เพื่อบอกให้เหยื่อปฏิบัติตามเพื่อเป็นการลงทะเบียนรับเสื้อ

แน่นอนครับว่าเหยื่อก็ยังคงหวังที่จะได้เสื้อยืดฟรี แถมยังมีแบบสำรวจให้เหยื่อกรอกเพิ่มอีกด้วย ดังรูปที่ 3

สุดท้ายจนแล้วจนเล่า เหยื่อก็ไม่มีวันที่จะได้รับเสื้อยืดอย่างแน่นอน แต่ทราบกันหรือไม่ครับว่าข้อมูลอีเมล์ที่เราสูญเสียไปนั่นทำให้เหล่าแฮกเกอร์สามารถมาโพสท์ข้อความบนหน้าเฟซบุคของเราได้โดยไม่ต้องทำการเข้าสู่ระบบก่อน ดังนั้นอีเมล์นี้จึงมีสำคัญอย่างมาก หากเราสูญเสียให้คนอื่นไปแล้วก็อาจจะทำให้เกิดความเสียตามมาได้อีกด้วย

ทีนี้หลายๆคนคงสงสัยว่าอีเมล์ที่ปรากฏอยู่เว็บของ Facebook Mobile มีความสำคัญอย่างไร และอีกอย่างนั่นก็ไม่ใช่อีเมล์ของเราด้วย แล้วแฮกเกอร์ต้องการไปทำอะไร ต่อจากนี้ผมจะทดสอบและเฉลยให้ฟังในบทความถัดไปนะครับ

อ้างอิง

http://nakedsecurity.sophos.com/2011/09/08/facebook-birthday-t-shirt-scam-steals-secret-mobile-email-addresses/

ถุงยางอนามัยป้องกันไดร์ฟ USB

ฮาร์ดแวร์ที่ว่านี้คือถุงยางอนามัยป้องกันไดร์ฟ USB แนวคิดของผู้พัฒนานั้นก็คงล้อเลียนถุงยางอนามัยทั่วไปที่ใช้ป้องกันเชื้อไวรัส HIV และมีช่องต่อไดร์ฟ USB อีกด้วย เท่าที่ผมทำการค้นหาดูแล้วผมไปเจอภาพตัวอย่างของสินค้านี้มาให้ได้ชมกันดังนี้ โดยประกอบไปด้วย 2 ยี่ห้อ

- ยี่ห้อนี้ออกแบบโดย Eugene Filatov

- ออกแบบโดย Ko Yang

อ้างอิง

http://www.yankodesign.com/2009/01/07/condom-protects-you-from-viruses/

http://design-fetish.blogspot.com/2011/03/condom-usb-flash-drive.html

Tuesday, August 30, 2011

แจ้งเตือน! ช่องโหว่ใหม่ของ Apache (ยังไม่มี patch)

หายหน้าหายตาไปอีกแล้ว เนื่องด้วยผมติดภารกิจต้องสอนเรื่องการรักษาความปลอดภัยเซิร์ฟเวอร์ที่จังหวัดร้อยเอ็ด ดังนั้นผมจึงไม่มีเวลามาเขียนบทความเลยครับ ตอนนี้ผมนั่งรอที่ขอนแก่นเพื่อที่จะขึ้นเครื่องบินกลับกรุงเทพคืนนี้ ดังนั้นก็เลยอยากจะมาประกาศแจ้งเตือนช่องโหว่ใหม่ของ Apache

Apache เป็นซอฟต์แวร์สำหรับเครื่องเซิร์ฟเวอร์ที่ให้บริการเว็บที่ได้รับความนิยมอย่างมาก ไม่ว่าเซิร์ฟเวอร์นี้จะถูกติตตั้งด้วยระบบปฏิบัติการลีนุกซ์ ยูนิกซ์ หรือแม้กระทั่งวินโดวส์เองก็ตาม ก็ล้วนแต่นิยมติดตั้ง Apache เพื่อให้บริการเว็บ โดยเฉพาะอย่างยิ่งระบบปฏิบัติการลีนุกซ์และยูนิกซ์จะมี Apache เป็นซอฟต์แวร์พื้นฐานสำหรับการเปิดให้บริการเว็บเซิร์ฟเวอร์ด้วย ซึ่งจากข้อมูลจาก Netcraft รายงานว่าเดือนสิงหาคม 2554 มีเซิร์ฟเวอร์ที่ใช้งาน Apache สูงถึง 65% [1]

รายละเอียดช่องโหว่

ชื่อ Range header DoS vulnerability Apache HTTPD 1.3/2.x

หมายเลขอ้างอิง CVE-2011-3192

ระบบที่มีผลกระทบ Apache เวอร์ชั่น 1.3 และ 2 (ทุกเวอร์ชั่นย่อย)

ช่องโหว่ใหม่ที่ถูกค้นพบนี้อาจส่งผลให้เว็บเซิร์ฟเวอร์ถูกโจมตีด้วยวิธีปฏิเสธการให้บริการ (Denial of Service)จากระยะไกล ซึ่งเว็บเซิร์ฟเวอร์ที่ติดตั้ง Apache HTTPD และไม่ได้ปรับแต่งเพิ่มเติม (ดีฟอลต์ - default)ก็อาจจะถูกโจมตีผ่านทางช่องโหว่นี้ ซึ่งโปรแกรมสำหรับโจมตีหรือที่เรียกว่า Exploit นั้นถูกประกาศกันอย่างแพร่หลายในอินเทอร์เน็ต (และผู้เขียนไม่ได้มีเจตนาที่จะเผยแพร่เครื่องมือโจมตีนี้ ดังนั้นจะขอปิดแหล่งข้อมูลเครื่องมือดังกล่าว) เครื่องมือโจมตีนี้จะส่งคำร้องการขอเข้าเว็บไซต์โดยส่งเป็นเฮดเดอร์ที่เป็นร้องขอดาวน์โหลดข้อมูลเว็บไซต์โดยการแบ่งเป็นข้อมูลย่อยที่มีส่วนทับซ้อนกันเป็นจำนวนมหาศาล (Range header Overlapping) ส่งผลให้หน่วยความจำและซีพียูถูกใช้หมดอย่างรวดเร็ว และแน่นอนว่าไม่สามารถให้บริการเว็บไซต์ต่อไปได้ หากศึกษาจากเครื่องมือโจมตีพบว่าเครื่องมือนี้จะทำการดาวน์โหลดข้อมูลเว็บไซต์ขนาด 1,300 ไบต์ โดยการแบ่งข้อมูลเป็นข้อมูลย่อยขนาด 5 ไบต์ และทำการร้องขอในลักษณะดังรูปที่ 1

และอีกความน่ากลัวก็คือว่า ณ ขณะเวลานี้ ทางผู้พัฒนายังไม่สามารถส่งโปรแกรมที่อุดช่องโหว่นี้ให้ผู้ใช้งานได้อัพเดต

หลังจากที่ได้รับข้อมูลดังกล่าว ผู้เขียนได้ทดสอบโจมตีเว็บเซิร์ฟเวอร์ที่จำลองขึ้นมา พบว่ามีล็อกแจ้งเตือนว่าหน่วยความจำถูกใช้หมดโดยโปรเซสที่ชื่อ Apache ดังรูปที่ 2 และลองทดสอบการเข้าเว็บไซต์ของเว็บเซิร์ฟเวอร์นี้พบว่า ไม่สามารถให้บริการต่อไปได้

หน่วยความจำถูกใช้หมดโดย Apache หลังจากถูกโจมตี

วิธีการแก้ไข

เนื่องด้วยทางผู้พัฒนาเองยังไม่สามารถประกาศโปรแกรมอุดช่องโหว่ หรือ patch ได้ และอยู่ในระหว่างการพัฒนา ดังนั้นเราจึงต้องทำการปรับแต่งค่าของ Apache ดังนี้

ใช้ SetEnvIf หรือ mod_rewrite เพื่อตรวจจับหา range ที่มีปริมาณมาก หากพบก็จะสามารถเลือกให้ยกเลิก Range: header หรือยกเลิกการร้องขอเลยก็ได้

ทางเลือกที่ 1: (สำหรับ Apache เวอร์ชั่น 2.0 และ 2.2)

# ยกเลิก Range header ถ้ามีมากกว่า 5 range (การร้องขอที่แบ่งเป็นข้อมูลย่อย)

# CVE-2011-3192

SetEnvIf Range (,.*?){5,} bad-range=1

RequestHeader unset Range env=bad-range

# เพื่อเก็บล็อก

CustomLog logs/range-CVE-2011-3192.log common env=bad-range

ทางเลือกที่ 2: (สำหรับ Apache เวอร์ชั่น 1.3)

# ยกเลิกการร้องขอ เมื่อมีการร้องขอเกิน 5 range ใน Range: header.

# CVE-2011-3192

RewriteEngine on

RewriteCond %{HTTP:range} !(^bytes=[^,]+(,[^,]+){0,4}$|^$)

RewriteRule .* - [F]

นอกจากนี้ยังมีวิธีการแก้ด้วยวิธีอื่นอีก สามารถอ่านรายละเอียดเพิ่มเติมได้ที่ ข้อมูลอ้างอิง [2-4]

- http://news.netcraft.com/archives/2011/08/05/august-2011-web-server-survey-3.html

- http://mail-archives.apache.org/mod_mbox/httpd-announce/201108.mbox/%3C20110824161640.122D387DD@minotaur.apache.org%3E

- https://www.hkcert.org/my_url/en/alert/11082901

- http://www.kb.cert.org/vuls/id/405811

- http://nakedsecurity.sophos.com/2011/08/26/apache-exploit-leaves-up-to-65-of-all-websites-vulnerable/

Friday, August 26, 2011

ใช้กล้องตรวจจับความร้อนขโมยรหัสบัตรเอทีเอ็ม

ช่วงนี้ผมกำลังให้ความสนใจกับการโจมตีอุปกรณ์ต่างๆ (ที่ไม่ใช่เครื่องคอมพิวเตอร์อย่างที่เราคุ้นเคยกัน) แล้วผมจะค่อยๆทะยอยเล่าให้ฟังเรื่อยๆนะครับ วันนี้เป็นตอนแรกผมเลยอยากจะขอเปิดด้วยเรื่องราวของการใช้กล้องตรวจจับความร้อนขโมยรหัสบัตรเอทีเอ็ม

หลายๆคนอาจจะสงสัยว่าเหล่าแฮกเกอร์ทำได้อย่างไร ด้วยเหตุที่ทั้งกล้องตรวจจับความร้อนและตู้เอทีเอ็มไม่น่าจะมีความสัมพันธ์ใดๆเลย แต่เหตุไฉนเหล่าแฮกเกอร์จึงใช้ในการขโมยข้อมูลของเราได้

ในงานสัมนาชื่อ USENIX Security Symposium นักวิจัยชื่อ Keaton Mowery, Sarah Meiklejohn และ Stefan Savage จากมหาวิทยาลัยแคลิฟอร์เนีย (the University of California) ที่ซานดิเอโก ประเทศสหรัฐอเมริกาได้นำเสนอผลงานวิชาการในเรื่อง "Heat of the Moment: Characterizing the Efficacy of Thermal Camera-Based Attacks."

หากศึกษาจากงานวิจัยนี้จะพบว่าเขาใช้กล้องตรวจจับความร้อนรุ่น A320 FLIR ถ่ายไว้ที่ปุ่มกดที่ตู้เอทีเอ็ม ด้วยความร้อนจากมือเรากดลงไป ทำให้หลังจากกดแล้วยังพอมีความร้อนหลงเหลืออยู่และสามารถทำให้เรารู้ได้ว่ารหัสบัตรเอทีเอ็มคือเลขใด โดยในการทดลองนี้เขาได้ทดลองกับปุ่มทั้งแบบพลาสติกและโลหะดังรูป

ในการทดลองนี้ใช้อาสาสมัครจำนวน 21 คน และใช้รหัสบัตรเอทีเอ็มที่สุ่มมาจำนวน 27 หมายเลข และตัวเลขเหล่านั้นก็มีบางค่าที่เป็นตัวเลขซ้ำด้วย (เช่น 2227 หรือ 0510 เป็นต้น) ที่ทดลองกดปุ่มทั้งแบบที่เป็นพลาสติกและโลหะ ซึ่งผลการวิจัยนี้พบว่าสามารถเห็นร่องรอยความร้อนที่ปรากฎอยู่บนปุ่มกดพลาสติกและวิเคราะห์ปุ่มที่ถูกกดได้แม่นยำถึง 80% ในระยะเวลา 10 วินาทีหลังจากกดปุ่ม จากรูปที่ 3 นี้จะพบว่าปุ่มหมายเลข 1 4 5 และ 8 มีการถูกกด ซึ่งหมายเลขจริงที่กดนั้นคือ 1485 นับได้ว่ามีความใกล้เคียงและสามารถเดาได้ง่ายมากยิ่งขึ้น หากไม่ใช้วิธีนี้จำเป็นจะต้องเดารหัสบัตรตั้งแต่ 0000-9999 (จำนวน 10,000 ครั้ง)

รูปที่ 3 แสดงภาพความร้อนที่หลงเหลือหลังจากกดปุ่มในตู้เอทีเอ็ม

รูปที่ 3 แสดงภาพความร้อนที่หลงเหลือหลังจากกดปุ่มในตู้เอทีเอ็ม

รูปที่ 4 แสดงภาพปุ่มที่ถูกกดหลังผ่านไป 90 วินาที จะเห็นว่าเห็นปุ่ม 1 4 และ 5 ถูกกด

รูปที่ 4 แสดงภาพปุ่มที่ถูกกดหลังผ่านไป 90 วินาที จะเห็นว่าเห็นปุ่ม 1 4 และ 5 ถูกกด

Wednesday, August 17, 2011

ค้นพบสปายแวร์ใหม่บนแอนดรอยด์ที่ลอกเลียนแอพของกูเกิลพลัส

ในเวลานี้คงไม่มีใครกล้าปฏิเสธว่าระบบปฏิบัติการแอนดรอยด์นั้นได้รับความนิยมมาก การเติบโตของจำนวนผู้ใช้งานก็เพิ่มขึ้นอย่างมากหลังจากเปิดตัว ด้วยจำนวนผู้ใช้ที่เพิ่มขึ้นนี้เองเหล่าแฮกเกอร์จึงพยายามจะฉวยโอกาสนี้มาทำอันตรายเราด้วยการส่งไวรัสต่างๆเข้ามาสู่ตลาดแอนดรอยด์มาร์เก็ต หลอกให้คนดาวน์โหลดมากมาย จนถึงขั้นกูเกิลประกาศว่าจะตรวจสอบทุกแอพก่อนที่จะถูกประกาศในมาร์เก็ต อย่างไรก็ตามเหล่าแฮกเกอร์จอมวายร้ายก็ยังสามารถปล่อยไวรัสสู่อุปกรณ์ที่ติดตั้งด้วยระบบปฏิบัติการแอนดรอยด์

เมื่อไม่นานมานี้เองบริษัทเทรนด์ไมโคร ยักษ์ใหญ่แห่งวงการโปรแกรมป้องกันไวรัส ได้ค้นพบมัลแวร์(Malware)ประเภทสปายแวร์ที่มีผลกระทบต่อระบบปฏิบัติการแอนดรอยด์ และมีความสามารถหลักในการขโมยข้อมูลต่างๆ ไม่ว่าจะเป็นการแอบบันทึกการสนทนาทางโทรศัพท์ ข้อมูลพิกัดดาวเทียม ข้อความต่างๆ หรือแม้กระทั่งรายการบันทึกการโทรศัพท์ และข้อมูลเหล่านี้ก็จะถูกส่งไปยังเซิร์ฟเวอร์ของแฮกเกอร์อีกด้วย ซึ่งชื่อของสปายแวร์นี้คือ ANDROIDOS_NICISPY.C

จุดเด่นของ ANDROIDOS_NICISPY.C คือการใช้หลอกเหยื่อว่าตัวเองเป็นแอพของกูเกิลพลัส (Google+) และแถมยังใช้ไอคอนหน้าตาเหมือนแอพพลิเคชั่นกูเกิลพลัสอีกด้วย ดังรูป

รายละเอียดทางเทคนิค

ANDROIDOS_NICISPY.C จะถูกติดตั้งในเครื่องของเหยื่อโดยการดาวน์โหลดของเหยื่อที่หลงเข้าเว็บไซต์อันตราย โดยที่เหยื่อเองก็ไม่รู้ตัว

จากนั้นสปายแวร์นี้จะทำงานตั้งแต่ระบบปฏิบัติการเริ่มทำงาน และจะทำหน้าที่แอบดักข้อมูล SMS, การโทรศัพท์ และข้อมูลพิกัดดาวเทียม โดยการรันเซอร์วิสดังต่อไปนี้

- XM_CallListener

- MainService

- XM_CallRecordService

- SocketService

- XM_SmsListener

- GpsService

- RecordService

- รวบรวมข้อมูลพิกัดดาวเทียม

- ขโมยข้อความที่อยู่ใน inbox และ outbox ของอุปกรณ์

- บันทึกการสนทนาทางโทรศัพท์ของอุปกรณ์ (โทรศัพท์มือถือ)

วิธีการแก้ไข

- Select Settings > Application > Manage applications

- Select Android System Message then click Uninstall

- ไม่เยี่ยมชมเว็บไซต์ที่ไม่เหมาะสม หรือไม่แน่ใจว่าปลอดภัยหรือไม่

- ไม่หลงเชื่ออีเมล์ ลิงค์ หรือแม้แต่ข้อความในโปรแกรมสนทนาต่างๆ ที่พยายามหลอกให้คลิกลิงค์

- ไม่ดาวน์โหลดซอฟต์แวร์หรือแอพต่างๆจากแหล่งที่ไม่น่าเชื่อถือ

- ติดตั้งโปรแกรมป้องกันไวรัสของโทรศัพท์และอุปกรณ์ พร้อมทั้งอัพเดตและสแกนทั้งระบบบ่อยๆ

- ตรวจสอบแอพที่ถูกติดตั้งในเครื่องของเราว่าเราเป็นผู้ติดตั้งหรือไม่อยู่สม่ำเสมอ

- ลบแอพที่เราไม่ได้ใช้งาน หรือไม่จำเป็นใช้งาน เพื่อความปลอดภัยและประสิทธิภาพของอุปกรณ์ของเรา

- http://about-threats.trendmicro.com/malware.aspx?language=us&name=ANDROIDOS_NICKISPY.A

- http://techcrunch.com/2011/08/15/new-android-malware-hides-as-google-app-answers-calls-for-you/

พบม้าโทรจันบนแมคโอเอส (Trojan:BASH/QHost.WB)

เมื่อเหยื่อหลงเชื่อและติดตั้งม้าโทรจันนี้ลงในเครื่องแล้ว มันจะทำการเปลี่ยนแปลงแก้ไขไฟล์โฮสต์ (ไฟล์ที่ใช้ช่วยในการแปลงฃื่อเว็บไซต์เป็นหมายเลขไอพี โดยที่ไม่ต้องอาศัยเซิร์ฟเวอร์ DNS) แก้ไขโดยการใส่ชื่อโดเมนเว็บไซต์ของกูเกิลจากหลายประเทศ (เช่น google.com.tw, google.com.tl เป็นต้น)และชี้ไปยังหมายเลขไอพี 91.224.160.26 ซึ่งเป็นหมายเลขไอพีที่ประเทศเนเธอร์แลนด์

โดยปกติแล้วหากเราเข้าเว็บไซต์ www.google.com.tw จะปรากฎดังรูป

เมื่อไรก็ตามที่เหยื่อเรียกเว็บไซต์กูเกิล เว็บไซต์ที่จะถูกแสดงบนหน้าเว็บเบราเซอร์ของเหยื่อนั้นจะเป็นเว็บกูเกิลปลอมที่ถูกเรียกจากหมายเลขไอพี 91.224.160.26 ดังรูป

เมื่อลองทำการค้นหาก็จะมีผลปรากฏอยู่บนเว็บเบราเซอร์ด้วย

แต่โชคดีที่เซิร์ฟเวอร์ที่มีหมายเลขไอพี 91.224.160.26 ถูกปิดตัวแล้ว ปัจจุบันจึงไม่สามารถเข้าถึงได้ อย่างไรก็ตามสำหรับผู้ที่สงสัยว่าจะถูกม้าโทรจันชนิดนี้คุกคามก็สามารถทำการตรวจสอบและแก้ไขได้ด้วยตัวเองตามวิธีการต่อไปนี้

1. เปิดใช้งานเทอร์มินัลแล้วเปลี่ยนไปอยู่ในไดเรคทอรี่ */private/etc/

- $cd /private/etc

- $sudo vim hosts

- 91.224.160.26 google.com

- 91.224.160.26 google.ae

- 91.224.160.26 google.as

- ....

อ้างอิงและภาพประกอบ

- http://www.f-secure.com/v-descs/trojan_bash_qhost_wb.shtml

- http://isc.sans.edu/diary.html?storyid=11329

Tuesday, August 16, 2011

เทคนิคการแฮกด้วยข้อมูลบนเฟซบุค (เพื่อสร้างความตระหนักเท่านั้น)

นาย Iain Wood (ผมขอเรียกว่านาย วู้ด นะครับ) แฮกเกอร์ชาวอังกฤษ วัย 33 ปี ถูกจับในข้อหาฉ้อโกงเงินจากบัญชีธนาคารผู้อื่น เขาเป็นต้นแบบของแนวความคิดที่ทำให้ผมอยากจะเล่าให้ฟังในบทความนี้ นายวู้ดกล่าวว่าเขาจำกัดกลุ่มของเหยื่อเฉพาะผู้ที่อาศัยในอพาร์ทเม้นต์เดียวกับเขา และเป็นผู้ที่ไม่ได้ป้องกันอีเมล์ของตัวเองมาก ทำให้เขาสามารถรู้จักอีเมล์ได้ จากนั้นเขาเข้าไปยังเว็บไซต์ของธนาคารเพื่อที่จะทำธุรกรรมออนไลน์ โดยใช้ชื่อของเหยื่อที่ได้มา แต่แน่นอนว่าเขาไม่สามารถเข้าได้เนื่องจากระบบต้องการรหัสผ่าน เขาได้เลือกช่องที่บอกว่าเขาได้ลืมรหัสผ่าน ระบบของธนาคารก็จะถามคำถามความลับส่วนตัว เช่นวันที่ในความทรงจำ โรงเรียนแรกของตัวเอง หรือแม้กระทั่งชื่อของมารดา เป็นต้น ซึ่งนายวู้ดใช้เวลา 18 ชั่วโมงต่อวันในการไล่ล่าหาข้อมูลของเหยื่อผ่านทางเฟซบุค เมื่อได้ข้อมูลดังกล่าวมาแล้ว เขาก็สามารถเข้าถึงบัญชีธนาคารออนไลน์ของเหยื่อได้อย่างง่ายดาย จากนั้นเขาได้ทำการแก้ไขที่อยู่ของเหยื่อแล้วถอนเงินออกมาและให้ส่งให้เขาทางไปรษณีย์

ผมได้คิดต่อยอดจากสิ่งที่นายวู้ดได้ทำ โดยใช้แนวคิดที่ตอบคำถามความลับส่วนตัวของเหยื่อ แทนที่จะค้นหาบนเฟซบุค เราก็อาจจะใช้วิธีการที่เรียกว่า Social Engineering ในการหลอกถามข้อมูลส่วนตัวของเหยื่อก็เป็นได้

หากผู้อ่านเคยฟังผมบรรยายให้ความรู้เรื่องการสร้างความตระหนักด้านการรักษาความปลอดภัยสารสนเทศคงทราบถึงตัวอย่างที่ผมมักจะเล่าให้ฟังว่า ข้อมูลความลับส่วนบุคคลของเรานั้นสำคัญมาก ถ้าหากเราโพสท์ลงเฟซบุคหรือเว็บไซต์ต่างๆ โดยที่เราตั้งใจหรือไม่ก็ตาม ก็จะส่งผลเสียตามมาได้ ยกตัวอย่างเช่น (หมายเหตุ ผมตั้งใจเล่าให้ฟังเพื่อเป็นอุธาหรณ์ ดังนั้นห้ามปฏิบัติการ หรือลอกเลียนแบบ) ถ้าหากมีคนได้หมายเลขโทรศัพท์ของเราที่เราโพสท์อยู่บนเฟซบุค เขาก็อาจจะเอาไปประกาศตามเว็บไซต์ลามก หรือส่งอีเมล์บอกว่า เราขายบริการทางเพศ หรือประกาศเพื่อให้มีคนติดต่อเรามามากมายก็ได้ (แนวคิดนี้ผมได้ฟังดร.โกเมนบรรยายหลายปีก่อน ท่านได้สอนเกี่ยวกับความสำคัญของข้อมูลส่วนบุคคล) หรืออีกตัวอย่างเรื่องของการธุรกรรมต่างๆผ่านโทรศัพท์ ไม่ว่าจะเป็นเรื่องบัตรเครดิต โทรศัพท์มือถือ ล้วนแต่ก็ใช้วันเดือนปีเกิดของเราเป็นข้อมูลสำหรับยืนยันตัวตนแทบทั้งสิ้น เป็นต้น นี่เป็นเพียงแค่ตัวอย่างเล็กน้อยของการใช้ข้อมูลของเราบนเฟซบุคทำร้ายเราได้ จนมีคนเรียกเฟซบุคว่า "อาวุธทางสงครามข่าวสาร (Information Warfare Weapon)"

ดังนั้นสิ่งที่ผมอยากจะฝากไว้ก็คือ เรื่องของการระวังการให้ข้อมูลแก่ผู้อื่น ไม่ว่าจะเป็นการหลอกถามหรือการประกาศข้อมูลไว้ตามที่ต่างๆ โดยเฉพาะอย่างยิ่งบนเฟซบุค หรือเครือข่ายสังคมออนไลน์ต่างๆ รวมไปถึงการใช้งานบริการธุรกรรมออนไลน์ต่างๆ เราควรเข้าใจระบบกลไกของทางธนาคารก่อน ทางธนาคารเองก็ควรจะมีระบบที่มีความปลอดภัย และเราเองก็ควรรู้จักวิธีการป้องกันตัวเองให้ปลอดภัยจากไวรัสคอมพิวเตอร์หรือม้าโทรจันที่จะขโมยข้อมูลส่วนตัวของเราอีกด้วย

Thursday, August 11, 2011

เว็บบล็อกของแบล็กเบอร์รี่ถูกแฮก

ซึ่งเนื้อความของข้อความที่กลุ่มแฮกเกอร์นี้โพสท์ไว้ในเว็บบล็อกมีใจความว่า

===========================

===========================This hack is a response to this statement by RIM:

“We feel for those impacted by this weekend’s riots in London. We have engaged with the authorities to assist in any way we can. As in all markets around the world Where BlackBerry is available, we cooperate with local telecommunications operators, law enforcement and regulatory officials. Similar to other technology providers in the UK we comply with The Regulation of Investigatory Powers Act and co-operate fully with the Home Office and UK police forces.”Dear Rim;

You Will _NOT_ assist the UK Police because if u do innocent members of the public who were at the wrong place at the wrong time and owned a blackberry will get charged for no reason at all, the Police are looking to arrest as many people as possible to save themselves from embarrassment... if you do assist the police by giving them chat logs, gps locations, customer information & access to peoples BlackBerryMessengers you will regret it, we have access to your database which includes your employees information; e.g - Addresses, Names, Phone Numbers etc. - now if u assist the police, we _WILL_ make this information public and pass it onto rioters... do you really want a bunch of angry youths on your employees doorsteps? Think about it... and don’t think that the police will protect your employees, the police can’t protect themselves let alone protect others.... if you make the wrong choice your database will be made public, save yourself the embarrassment and make the right choice. don’t be a puppet..p.s - we do not condone in innocent people being attacked in these riots nor do we condone in small businesses being looted, but we are all for the rioters that are engaging in attacks on the police and government... and before anyone says "the blackberry employees are innocent" no they are not! They are the ones that would be assisting the police

- TriCk - TeaMp0isoN -

หลังจากที่กลุ่มแฮกเกอร์ Team Poison แฮกสำเร็จก็ได้ส่งข้อความบนทวีตเตอร์

ในที่สุดทางบริษัทแบล็กเบอร์รี่จำเป็นต้องหยุดให้บริการเว็บบล็อกชั่วคราวเพื่อทำการแก้ไขหน้าเว็บไซต์ดังกล่าว และในตอนนี้เว็บนี้ได้ถูกแก้ไขสำเร็จและเปิดให้บริการต่อไปแล้วครับ

อ้างอิงข้อมูลและภาพประกอบ

http://www.eweek.com/c/a/Security/BlackBerry-Blog-Hit-by-Hackers-Protesting-RIM-Assistance-to-London-Police-499867/

http://news.cnet.com/8301-1009_3-20090211-83/rim-blog-hacked-in-warning-over-london-unrest/

http://crackberry.com/official-blackberry-blog-hacked

http://www.f-secure.com/weblog/archives/00002211.html

Wednesday, August 10, 2011

ขำขัน! ไอเดีย CAPTCHA ที่น่าสนใจมาก

อ้างอิงจาก http://web.humoruniv.com/board/humor/read.html?table=fakenews&pg=26&number=1691 (หากใช้ google translate จะแปลได้ว่าข่าวนี้เป็นข่าวขำๆนะครับ :) )